IPSec VPN的配置

把IPSec当做隧道协议,再结合AAA认证,也可构建VPN。

这种VPN多用于连接客户端到局域网,实现远程办公。

与传统VPN相比,IPSec VPN的安全性较好,但使用起来不是很方便,现已逐渐被SSL VPN所取代。

IPSec VPN的原理

使用AAA认证服务为用户提供VPN访问账户。

在VPN设备上定义一个由私有地址组成的IP地址池,当外网用户登录VPN设备时,从地址池中取出一个IP地址分配给用户,用户使用该地址访问局域网内部资源。

把IPSec作为隧道协议封装私有地址的IP数据报,并为数据传输提供加密功能,让数据安全的穿越公网。

IPSec VPN 和 IPSec保护链路的区别

IPSec保护链路是对指定链路上的指定流进行加密保护的技术。

配置保护链路时需在链路两端的路由器上配置IPSec。参数主要包括验证算法、加密算法、共享密钥等。

IPSec VPN 则把 IPSec 当做隧道协议使用。

IPSes VPN只在局域网边界路由器上配置IPSec,需要绑定一个私有地址组成的地址池,还需要为登录用户提供身份认证。

用户一侧需使用支持IPSec的系统,需要创建一个VPN连接,登录成功后,使用私有地址访问局域网。

所以,配置IPSec VPN不是单纯的IPSec,配置内容会更加复杂一些。

IPSec VPN的配置

PC1和PC2是外网用户,它们通过VPN接入局域网。

R1是局域网边界路由器,同时也作为VPN网关设备。

R2是外网路由器。

配置AAA服务,为用户提供访问账户

标蓝的文字是参数,配置时可自行设置。服务对象名和授权的网络名在配置IPSec时要使用,用户名和密码则提供给VPN用户。

配置VPN地址池

“vpool”是地址池名,可自定义。

地址池中的地址必须和R1路由器连接的局域网一侧在同一网络内。地址数量需能容纳外网用户数。

配置IPSec第1阶段参数:isakmp协商

组名和组密钥需提供给用户,在建立VPN连接时使用。

配置IPSec第2阶段参数:ipsec配置

建立地图

此处的参数名需与前面定义的名字相同。

把IPSec地图应用在设备接口上

客户机的配置

IPSec的另一端在客户机上,需要在客户机上建立VPN连接:

“组名”、“组密钥”需填写在前面VPN中定义的值。

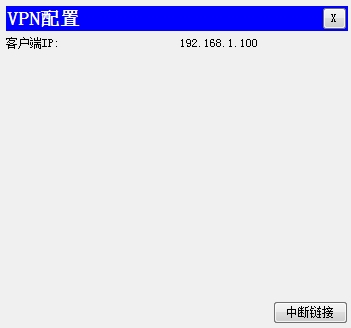

如果连接成功:

IP地址是从地址池中获取的临时地址,它在访问局域网时使用。

查看配置

使用Radius服务器管理VPN用户

把AAA服务配置在路由器上不方便用户的管理,使用Radius服务器可解决这个问题。

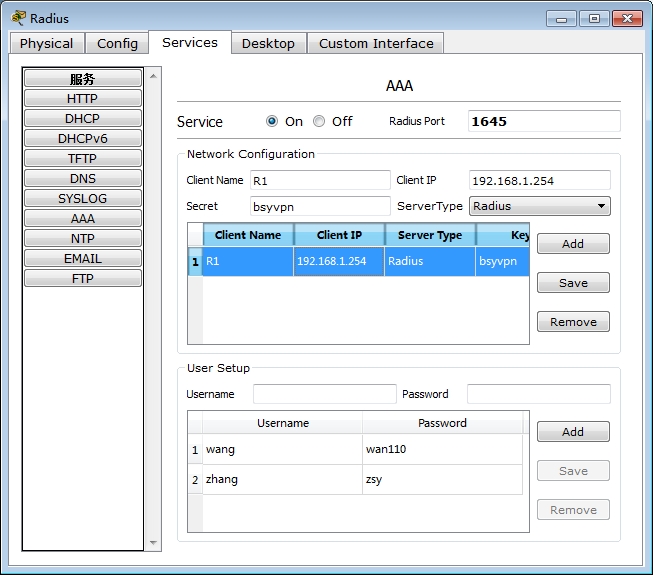

配置Radius服务器

Radius服务器IP地址为 192.168.1.2。

主要参数:

Client Name:自定义。

Client IP:VPN网关设备的IP地址。本例为 192.168.1.254。

公钥:用于双方设备的认证。本例设置为 bsyvpn。

VPN用户:为每个VPN用户设置用户名和密码。

在R1配置AAA服务

IPSec的配置与上例相同。

VPN与NAT的区别

VPN和NAT都能让外网用户访问局域网内部资源,但它们使用的技术和用途是不同的。

NAT使用的是地址翻译技术,把IP数据报内的局域网私有地址和公有地址进行转换,这种IP数据报可直接穿越公网。

VPN使用的是隧道技术,把带有私有地址的IP数据报再封装一个公有地址的IP报头,原IP数据报中仍然是私有地址。

NAT的用途是让局域网内部用户可以访问外网,也可以让局域网内部的服务器被外网用户访问,这种访问是面向所有用户的。

VPN的用途是让外网中授权的用户可以访问局域网内的私有资源,这些资源在正常情况下是不能被外网普通用户访问的。

所以,想让用户在家里或在外地能使用局域网内部私密资源时应使用VPN,让他可以用私有地址访问局域网内部的资源。

综合练习

Web1是开放的网站,允许内部用户和外部用户访问。

Web2是局域网内部的网站,仅允许局域网内部用户访问。

Radius服务器为VPN用户提供授权认证。

DNS服务器位于外网,为Web1提供域名解析。

授权的外网用户可通过VPN访问内网的Web2。

两个局域网间通过GRE隧道互联。